Y pensabas que tus tatuajes eran provocativos. En el año 499 a. C., Histiaeus, un consejero griego del rey persa Darío I, ordenó a una persona esclavizada que visitara a su yerno, Aristágoras. Cuando llegó el hombre, pidió que le afeitaran la cabeza.

Allí, tatuado en el cuero cabelludo de la persona esclavizada, había un mensaje oculto de Histiaeus. Le dijo a Aristágoras que instigara un levantamiento contra el mismísimo rey persa, Darío I.

El consejero consiguió su deseo: Aristágoras provocó la revuelta jónica de 499 a 494 a. C. – Darío I finalmente prevaleció, pero la revolución catalizó las guerras greco-persas (ya sabes, las dramatizadas en la película ” 300 “).

Al ocultar esas palabras de lucha bajo una melena, Histiaeus se convirtió en uno de los primeros en adoptar la esteganografía. Es una técnica de comunicación engañosa que todavía estamos usando hoy.

“Esteganografía” significa ” escritura oculta “. Básicamente, este es el arte de no solo crear un mensaje secreto, sino también de ocultar el mensaje en sí.

Histiaeus estaba conspirando contra su propio gobernante. No hace falta decir que el griego tuvo que andar con cuidado. Seguro que le habría enviado una carta a Aristágoras como una persona normal. Pero una nota así podría interceptarse fácilmente. Incluso si se hubiera utilizado algún tipo de código indescifrable, el hecho de que un hombre cercano a Darío I fue despachando cartas codificadas en absoluto lo hubiera cejas levantadas.

No, Histiaeus tuvo que esconder su mensaje en un lugar donde nadie pensaría en buscar uno, o reconocerlo por lo que era. Eso es la esteganografía 101.

Oscuridad y seguridad

Jessica Fridrich es científica de sistemas en la Universidad de Binghamton en Nueva York y experta en el lugar de la esteganografía en los medios digitales .

“El poder de la esteganografía es que el acto mismo de la comunicación secreta no es evidente”, nos dice por correo electrónico.

No confunda esto con la criptografía . Un proceso relacionado pero distintivo, la criptografía implica tomar una pieza de información y luego tratar de hacerla ininteligible para cualquier persona además de los destinatarios previstos.

Esto es bueno y fabuloso. Las firmas digitales se basan en la criptografía, al igual que losteléfonos móviles y los cajeros automáticos (ATM).

Sin embargo, como señaló el científico informático Simon R. Wiseman en un artículo de 2017 , este tipo de comunicación “se puede ver y es obvio que se está transmitiendo algún mensaje, aunque el mensaje no se pueda leer”.

Con la esteganografía, es un juego de pelota completamente nuevo.

Mirándonos a la cara

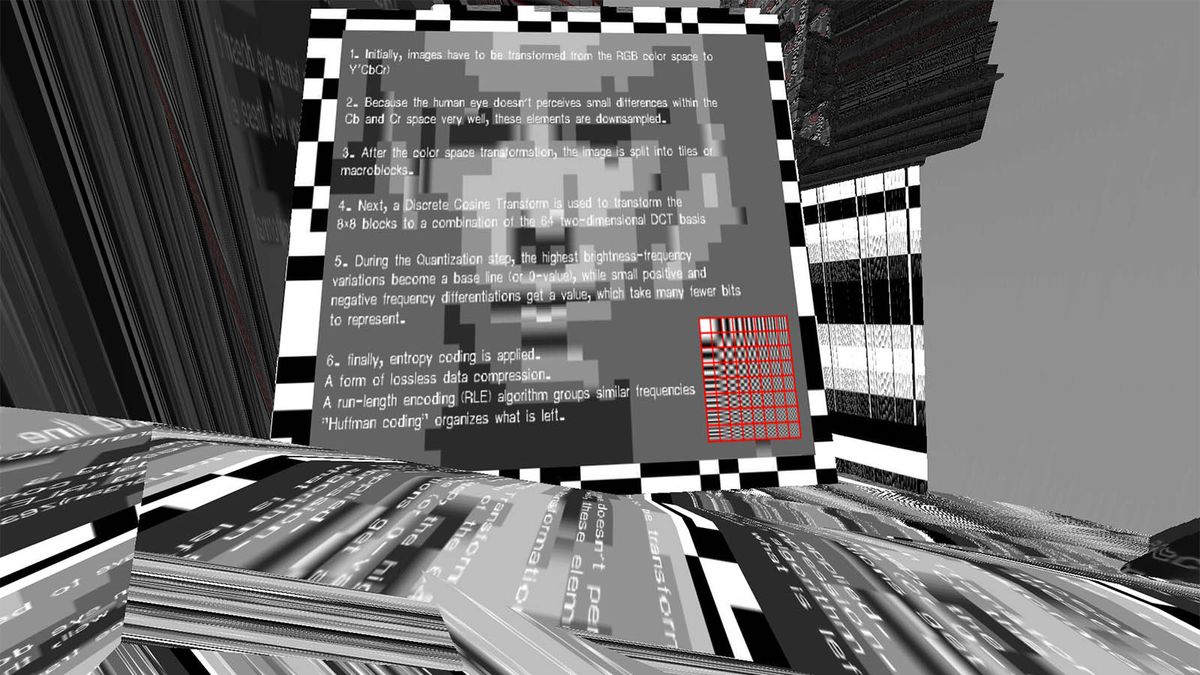

“La esteganografía puede funcionar de varias formas diferentes”, explica Fridrich. En una técnica llamada esteganografía por modificación de la cubierta , dice, “[una] imagen existente se modifica para transmitir un mensaje deseado”.

Con el conocimiento adecuado, podría incrustar citas de Shakespeare dentro de una foto digital de gato de aspecto ordinario. Un método para hacerlo implicaría modificar algunos de los píxeles de una manera que es demasiado sutil para que los detecten a simple vista.

“Secretbook” capitalizó este concepto. Una extensión del navegador Google Chrome presentada en 2013, permitió a los usuarios de Facebook realizar alteraciones increíblemente leves en las imágenes JPEG alojadas en la plataforma de redes sociales. A través de ese proceso, los participantes podían ocultar mensajes de 140 caracteres o menos dentro de las imágenes, sin que lo supieran (casi) cualquiera que no tuviera la contraseña necesaria para revelarlos.

Las imágenes fijas son geniales y todo eso, pero algunas personas prefieren ocultar sus mensajes en archivos de audio de computadora . Las personas que utilizan la esteganografía de audio tienen muchos trucos a su disposición, desde ocultar ecos hasta explotar las frecuencias de sonido que se encuentran por encima del rango normal de audición humana.

Elaboración cuidadosa

En las manos equivocadas, la esteganografía puede ser una herramienta destructiva, como descubrí el viejo Darius.

Se sabe que los atacantes cibernéticos propagan malware dañino mediante el uso de técnicas estenográficas; Piense en caballos de Troya digitales. Las agencias gubernamentales y las empresas privadas también deben estar en guardia contra los piratas informáticos que se infiltran en sus sitios web y luego dejan datos peligrosos dentro de archivos esteganográficos.

El ” esteganálisis ” es la práctica de intentar detectar y exponer la esteganografía. A veces, los archivos de apariencia sospechosa son inspeccionados por algoritmos diseñados especialmente para este propósito.

“La esteganografía moderna utiliza una codificación de fuente potente para minimizar el impacto de los cambios de incrustación”, dice Fridrich. “El esteganálisis moderno generalmente se basa en el aprendizaje automático”.

(Para quienes llevan el puntaje en casa, el aprendizaje automático es lo que sucede cuando las computadoras y los algoritmos aprenden de los datos y luego hacen predicciones en consecuencia. Es un campo emocionante en el mundo de la inteligencia artificial).

La esteganografía se ha infiltrado en nuestra cultura popular. En 2013, el Pew Research Center informó que “el 58% de los usuarios de redes sociales adolescentes [estadounidenses] dicen que comparten bromas internas o encubrieron sus mensajes de alguna manera”.

La práctica puede parecer inocua, pero algunos dicen que hay un significado más profundo escondido debajo de la superficie. “Como una forma de crear un tipo diferente de privacidad”, señala el informe, “muchos usuarios adolescentes de las redes sociales ocultarán algunas de sus actualizaciones y publicaciones, compartiendo … mensajes codificados que solo ciertos amigos entenderán”.

Los estudiosos de la comunicación Danah Boyd y Alice E. Marwick llaman al fenómeno ” esteganografía social “. Histiaeus estaría orgulloso.